À l’ère du numérique, la sécurité des données est devenue un enjeu majeur pour particuliers comme pour entreprises. L’authentification, processus fondamental permettant de vérifier l’identité d’un utilisateur avant de lui accorder l’accès à un système, évolue aujourd’hui face à des défis sans précédent. En 2025, avec la multiplication des cyberattaques et la complexité croissante des environnements digitaux, comprendre les méthodes d’authentification ainsi que leurs enjeux est essentiel pour sécuriser les échanges et protéger les informations sensibles. Les dispositifs traditionnels, tels que les mots de passe, montrent leurs limites, tandis que des alternatives innovantes comme la biométrie ou l’authentification multifactorielle s’imposent progressivement. Ce climat d’incertitude technologique pousse aussi à une meilleure adaptation aux normes réglementaires internationales toujours plus strictes, illustrant l’importance d’une approche holistique de la sécurité numérique.

Dans ce contexte, l’authentification ne se limite plus à une simple barrière de protection, mais devient un pilier stratégique de la cybersécurité, notamment dans un monde où l’identité numérique est au cœur des interactions. Cette dynamique encourage l’adoption de solutions multiples et intégrées, combinant facteurs variés et contextes d’utilisation pour garantir confidentialité et intégrité des données. Découvrez dans cet article un panorama approfondi des méthodes d’authentification actuelles, de leurs forces, de leurs faiblesses, et des innovations qui transformeront les pratiques dans les années à venir.

Les bases et enjeux clés de l’authentification en 2025 pour une cybersécurité renforcée

L’authentification est au centre de la défense des données dans un environnement numérique où les risques de cyberattaques se multiplient. En 2024, il a été constaté que près de 80 % des violations de données sont liées à des mots de passe compromis, soulignant ainsi la fragilité des méthodes traditionnelles. Ce constat provoque une prise de conscience générale sur la nécessité d’améliorer les dispositifs de sécurité afin de limiter les entrées non autorisées.

Au-delà des enjeux techniques, l’authentification joue un rôle crucial dans la gestion des identités numériques (Identity and Access Management – IAM) et devient un levier stratégique pour les entreprises. La digitalisation massive, les échanges en cloud et les modèles de travail hybrides exigent une maîtrise toujours plus fine des accès. Des solutions comme le Customer Identity and Access Management (CIAM) pour les clients, Identity Governance and Administration (IGA) pour orchestrer les droits, ou Privileged Access Management (PAM) pour sécuriser les comptes à privilèges, incarnent cette montée en puissance complexe de la cybersécurité.

Par ailleurs, la réglementation européenne influe directement sur les pratiques d’authentification en exigeant, via des cadres comme NIS2, DSP2, eIDAS ou DORA, un renforcement significatif des contrôles d’accès. Cette évolution législative pousse les entreprises à intégrer des systèmes capables de contrer des attaques de plus en plus sophistiquées, notamment avec la montée de l’IA générative qui alimente des campagnes de phishing plus crédibles.

Dans ce panorama où les frontières entre réseaux internes et externes s’estompent, l’approche Zero Trust s’impose. Elle repose sur une vérification systématique de chaque accès, analysant continuellement le contexte et le comportement de l’utilisateur, et limitant les privilèges en fonction du risque. Cette démarche dynamique repose sur des plateformes IAM avancées qui ajustent en temps réel les méthodes d’authentification et les droits d’accès, garantissant une protection multi-niveaux essentielle dans un monde numérique ouvert.

Les différentes méthodes d’authentification en 2025 : fonctionnement, avantages et limites

Face à la diversité des risques, les méthodes d’authentification se déclinent désormais selon trois axes fondamentaux : ce que l’on sait, ce que l’on possède et ce que l’on est. Cette classification demeure un socle indispensable pour comprendre la portée et les limites de chaque technique.

Ce que l’on sait : le mot de passe et ses alternatives

Le mot de passe reste majoritairement utilisé en raison de sa simplicité d’implémentation. Toutefois, sa vulnérabilité face au phishing, au brute force, ou encore aux réutilisations inadéquates demeure préoccupante. Cette fragilité a poussé les acteurs à favoriser des alternatives ou des compléments, telles que des phrases de passe plus longues, des gestionnaires de mots de passe ou encore l’inclusion progressive de mécanismes cryptographiques plus robustes.

Ce que l’on possède : tokens, applications mobiles et OTP

Les dispositifs matériels ou logiciels, comme les tokens physiques, les applications générant des codes à usage unique (OTP), ou les solutions d’authentification sur smartphone, apportent une couche de sécurité supplémentaire. Ils sont souvent utilisés dans des systèmes d’authentification multifactorielle (MFA), bloquant la majorité des attaques automatisées. Mais cette méthode reste dépendante de la sécurité du dispositif lui-même, ce qui peut poser problème en cas de vol ou de phishing ciblé.

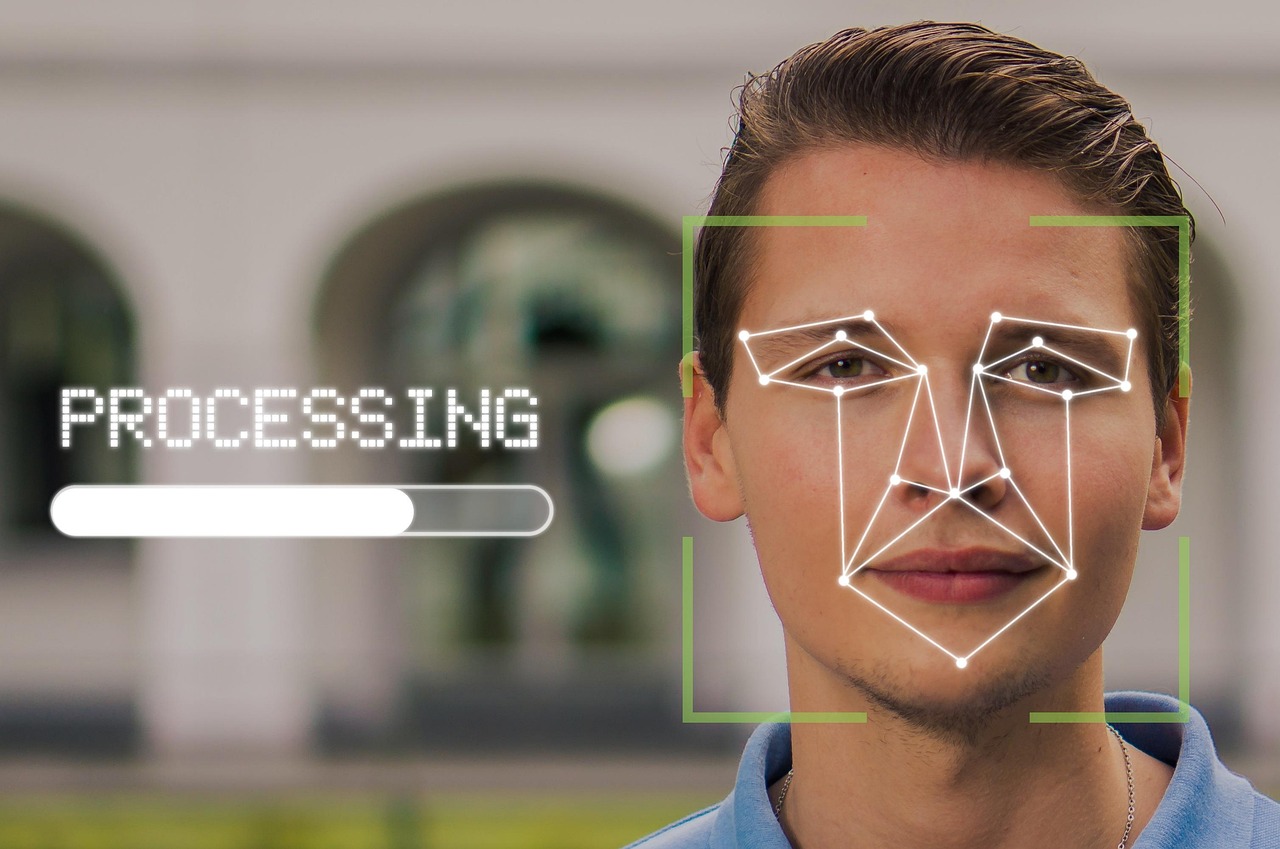

Ce que l’on est : l’essor de la biométrie et des standards cryptographiques

La reconnaissance biométrique – empreintes digitales, reconnaissance faciale ou même vocale – gagne rapidement du terrain grâce à sa simplicité d’utilisation et son haut niveau de sécurité. S’appuyant sur des protocoles comme FIDO2 ou WebAuthn, cette méthode tend à remplacer les mots de passe grâce à une authentification forte et décentralisée, basée sur la cryptographie. Toutefois, elle soulève des questions importantes liées à la vie privée et à la protection des données biométriques.

Les protocoles et solutions complémentaires pour renforcer la sécurité

Dans le cadre des applications web, des protocoles comme OpenID Connect et SAML facilitent une authentification sécurisée, tandis qu’OAuth2 gère la protection des API et la délégation des accès. Le Single Sign-On (SSO) optimise la productivité en permettant une authentification centralisée sur plusieurs outils métiers, tout en maintenant un contrôle rigoureux des accès.

Les environnements complexes nécessitent de plus en plus des solutions adaptatives qui ajustent le facteur d’authentification selon divers critères, du contexte d’utilisation à l’appareil employé, en passant par l’analyse comportementale. Cette flexibilité s’inscrit dans l’objectif de l’approche Zero Trust, où chaque accès doit être justifié et validé.

| Méthode d’authentification | Description | Avantages | Limites |

|---|---|---|---|

| Mot de passe | Secret connu uniquement de l’utilisateur | Simple à utiliser et déployer | Vulnérable au phishing et réutilisation |

| Token physique ou logiciel | Objet ou application générant un code unique | Renforce la sécurité par un facteur supplémentaire | Dépendance au dispositif, risque de perte |

| Biométrie | Caractéristiques physiques ou comportementales | Très sécurisé et facile d’usage | Enjeux de confidentialité et stockage |

| Authentification multifactorielle | Combinaison de plusieurs facteurs | Excellente résistance aux attaques | Complexité de gestion accrue |

Ce panorama témoigne de la nécessité de choisir une méthode adaptée selon le contexte et les risques encourus, en associant souvent plusieurs facteurs pour une sécurité renforcée.

Authentification multifactorielle : un rempart essentiel face aux cybermenaces en constante évolution

Le paysage cybernétique en 2025 est marqué par une sophistication accrue des attaques. L’authentification multifactorielle (MFA) apparaît comme une réponse incontournable, croisante au moins deux preuves d’identité différentes pour valider un accès. Cette pratique s’est généralisée, notamment à travers des solutions combinant mot de passe, biométrie et OTP, qui peuvent bloquer près de 99,9 % des attaques automatisées.

Parmi les fournisseurs leaders de ces solutions sécurisées, on compte Cisco Duo, Okta, Ping Identity ou RSA SecurID, proposant des plateformes alliant robustesse et simplicité d’utilisation. Certaines variantes incluent l’authentification adaptative qui modifie le niveau d’exigence selon différents critères : plage horaire, localisation géographique ou appareil utilisé. Cette granularité limite le risque sans affecter l’expérience utilisateur.

Aucune méthode n’est infaillible mais la multiplication des facteurs réduit considérablement les vulnérabilités exploitables. L’intégration d’une authentification sur mesure, combinant analyse contextuelle et comportementale, s’impose donc comme la meilleure garantie de protection dans un monde numérique où les attaques se complexifient constamment.

Conseils pratiques pour choisir et déployer une solution d’authentification efficace et adaptée

Le choix et la mise en œuvre d’une méthode d’authentification impliquent un équilibre délicat entre sécurité et expérience utilisateur. En 2025, la tendance est claire : privilégier des solutions sur-mesure qui tiennent compte du contexte, du profil des utilisateurs et de l’importance des données à protéger.

- Analysez précisément les usages et les risques associés à chaque application ou service, notamment en termes de criticité, mobilité et interactions externes.

- Optez pour des systèmes intégrant le Single Sign-On (SSO) utilisant des protocoles modernes comme OpenID Connect ou SAML, pour conjuguer productivité et sécurité.

- Mettez en place des solutions d’authentification multifactorielle adaptative, combinant biométrie, OTP, certificats numériques et analyse contextuelle.

- Associez les équipes métiers et la direction de la sécurité pour cartographier précisément les accès et identifier les vulnérabilités potentielles.

- Respectez les exigences réglementaires, notamment les normes imposées par NIS2, eIDAS, DSP2 ou DORA, afin d’assurer la conformité de vos systèmes.

- Testez régulièrement vos dispositifs d’authentification auprès d’un panel représentatif d’utilisateurs afin d’optimiser ergonomie et adoption.

Ces bonnes pratiques permettent de renforcer la sécurité tout en maintenant une expérience utilisateur fluide, indispensable pour garantir une adoption massive et efficace.

Les défis actuels et perspectives d’évolution de l’authentification dans les années à venir

À mesure que le numérique se déploie, les enjeux liés à l’authentification évoluent sans cesse. Les cybercriminels exploitent toujours plus les vulnérabilités des systèmes, motivant les acteurs à perfectionner les défenses. Bien que les méthodes modernes comme la biométrie et la MFA apportent des avancées significatives, il demeure des défis majeurs à relever.

Parmi eux, la protection de la vie privée et des données personnelles reste au cœur des débats, surtout face à l’usage grandissant de la reconnaissance biométrique. Le stockage sécurisé et le contrôle d’accès à ces données sensibles sont des exigences impératives pour éviter les abus. Par ailleurs, la diversité réglementaire, avec des différences notables entre régions, complique l’adoption uniforme et globale des meilleures pratiques.

Enfin, les innovations basées sur l’intelligence artificielle, notamment l’IA générative, influeront profondément sur la lutte contre le phishing, mais elles risquent aussi de renforcer la sophistication des attaques. L’avenir de l’authentification passera par des systèmes de plus en plus intelligents, capables d’évaluer en temps réel le comportement des utilisateurs et de s’adapter automatiquement.

Il est donc primordial d’accompagner ces avancées technologiques de stratégies solides, bien pensées et coordonnées. La cybersécurité ne peut prospérer uniquement sur des outils performants mais nécessite un engagement humain, une formation continue et une collaboration étroite entre fournisseurs, utilisateurs et régulateurs.

| Défis actuels | Impacts | Solutions envisagées |

|---|---|---|

| Phishing sophistiqué avec IA générative | Augmentation des fraudes malgré MFA | Authentification adaptative basée sur le contexte |

| Protection des données biométriques | Risques de fuites irréversibles | Stockage décentralisé et crypté |

| Fragmentation réglementaire | Difficulté d’harmonisation globale | Adoption de standards communs et certification |

| Complexité des accès multi-applications | Risque d’erreurs et de failles de sécurité | Automatisation des politiques IAM et analyses comportementales |

Pour approfondir ces enjeux, il est conseillé de consulter des analyses approfondies sur l’importance des tests d’intrusion et leurs rôles dans la sécurisation des systèmes modernes.

Quelles sont les méthodes d’authentification les plus sécurisées en 2025 ?

L’authentification multifactorielle, combinant biométrie, OTP et analyse du contexte, est considérée comme la méthode la plus fiable pour protéger les accès.

Pourquoi la biométrie suscite-t-elle des inquiétudes ?

La biométrie implique la collecte de données personnelles sensibles. Leur stockage et leur protection sont critiques pour éviter tout abus ou fuite irréversible.

Qu’apporte réellement l’approche Zero Trust en matière d’authentification ?

Zero Trust impose une vérification continue et stricte de chaque accès, sans présumer qu’un utilisateur ou un appareil est digne de confiance, ce qui renforce considérablement la sécurité.

Comment garantir la conformité des systèmes d’authentification aux réglementations ?

Il faut suivre les exigences des directives telles que NIS2, eIDAS, DSP2 et DORA, en intégrant des contrôles d’accès renforcés, des méthodes robustes et en auditant régulièrement les dispositifs.

Comment les entreprises peuvent-elles optimiser l’expérience utilisateur tout en assurant la sécurité ?

En déployant des solutions d’authentification adaptative et du Single Sign-On, les entreprises facilitent les accès tout en maintenant un haut niveau de protection.